Co tam Panie w sieci? 28/08/2025

Codzienny przegląd ciekawszych wiadomości ze świata cyberbezpieczeństwa z ostatnich 24 godzin, do poczytania przy porannej kawie, podzielony na kluczowe kategorie.

28 sierpnia 2025

1. NEWS

Citrix łata krytyczną lukę zero-day i dwie inne podatności

Firma Citrix wydała pilne aktualizacje bezpieczeństwa, które usuwają trzy luki w jej produktach, w tym krytyczną podatność zero-day o numerze CVE-2025-4599. Błąd ten, aktywnie wykorzystywany w atakach, pozwalał na zdalne wykonanie kodu i mógł prowadzić do przejęcia kontroli nad serwerami. Citrix jest kluczowym dostawcą technologii dla wielu firm na świecie, dlatego szybkie wdrożenie poprawek ma kluczowe znaczenie dla zapobiegania dalszym atakom na infrastrukturę korporacyjną.

Źródło: SC Media

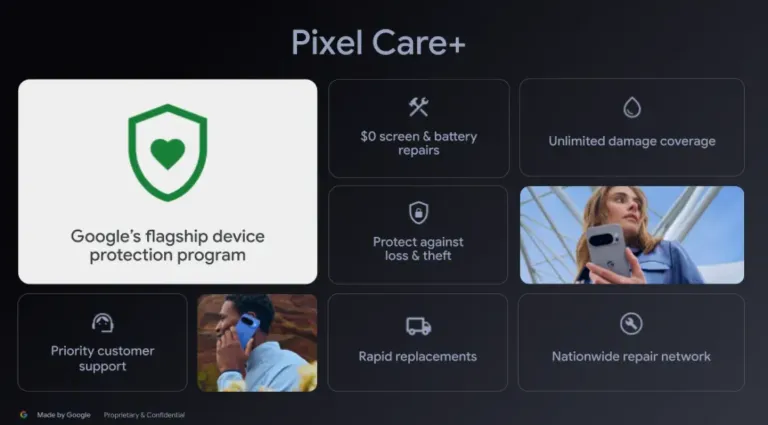

Google uruchamia nowy program ochrony urządzeń "Pixel Care"

Google zaprezentowało nowy, kompleksowy program ochrony dla swoich urządzeń o nazwie "Pixel Care". Usługa ta, podobna do AppleCare+, oferuje użytkownikom smartfonów Pixel rozszerzoną gwarancję, ubezpieczenie od przypadkowych uszkodzeń oraz zaawansowane wsparcie techniczne. Co istotne z punktu widzenia bezpieczeństwa, program obejmuje również dodatkowe funkcje ochrony przed złośliwym oprogramowaniem i kradzieżą, co ma na celu zapewnienie użytkownikom większego spokoju i bezpieczeństwa w codziennym korzystaniu z urządzeń.

Źródło: TechCrunch

2. INCYDENTY

Cyberatak na dostawcę IT sparaliżował 200 gmin w Szwecji

Doszło do potężnego ataku na łańcuch dostaw w Szwecji, gdzie celem stała się firma Tietoevry, kluczowy dostawca usług IT dla sektora publicznego. W wyniku cyberataku, ponad 200 szwedzkich gmin i agencji rządowych utraciło dostęp do swoich systemów informatycznych, co zakłóciło działanie urzędów i świadczenie usług dla obywateli. Incydent ten jest jednym z największych cyberataków w historii Szwecji i pokazuje, jak wrażliwa na ataki jest scentralizowana infrastruktura IT.

Źródło: BleepingComputer

Setki klientów Salesforce ofiarami masowej kampanii kradzieży danych

Wykryto szeroko zakrojoną kampanię, w której skompromitowano narzędzie do czatu na żywo oparte na AI, a następnie wykorzystano je do kradzieży danych z setek instancji platformy Salesforce. Atakujący, po przejęciu kontroli nad narzędziem innej firmy, byli w stanie wstrzykiwać złośliwy kod i przechwytywać dane wprowadzane przez klientów i pracowników w oknach czatu. Incydent ten jest przykładem ataku na łańcuch dostaw, gdzie ofiarą stają się klienci zaufanego dostawcy.

Źródło: SecurityWeek

Kampania cyberataków w Ameryce Południowej – głównym celem Kolumbia

Obserwowana jest intensywna kampania szpiegowska i sabotażowa wymierzona w kraje Ameryki Południowej, a w szczególności w Kolumbię. Ataki, przypisywane grupom powiązanym z Wenezuelą, koncentrują się na sektorze energetycznym, finansowym i rządowym. Hakerzy wykorzystują zaawansowane złośliwe oprogramowanie do kradzieży danych oraz prowadzą działania dezinformacyjne, mające na celu destabilizację sytuacji politycznej w regionie.

Źródło: CyberDefence24.pl

3. CIEKAWOSTKI

Kamery w Petersburgu z funkcją "identyfikacji etnicznej"

Władze Petersburga wprowadzają nowy, kontrowersyjny system monitoringu miejskiego, którego kamery mają być wyposażone w funkcję rozpoznawania "przynależności etnicznej" przechodniów. Technologia ta, oparta na sztucznej inteligencji, ma rzekomo pomagać w poszukiwaniu migrantów i określonych grup etnicznych. Projekt budzi ogromne obawy obrońców praw człowieka, którzy ostrzegają przed ryzykiem dyskryminacji, profilowania rasowego i stworzenia narzędzia do masowej inwigilacji.

Źródło: CyberDefence24.pl

Centra 911 w USA z powodu braków kadrowych zwracają się ku AI

Amerykańskie centra powiadamiania ratunkowego 911 borykają się z chronicznym niedoborem personelu, co prowadzi do opóźnień w odbieraniu zgłoszeń. Aby rozwiązać ten problem, niektóre agencje zaczęły testować i wdrażać systemy oparte na sztucznej inteligencji, które mają pomagać w obsłudze połączeń. AI może wstępnie klasyfikować zgłoszenia, zbierać podstawowe informacje od dzwoniących lub nawet prowadzić rozmowy w przypadku mniej pilnych spraw, co pozwala dyspozytorom skupić się na najpoważniejszych incydentach.

Źródło: TechCrunch

"PromptLock" – eksperymentalne ransomware wykorzystujące AI do szyfrowania danych

Badacze bezpieczeństwa stworzyli eksperymentalne oprogramowanie ransomware o nazwie "PromptLock", które wykorzystuje duże modele językowe (AI) do swojego działania. Zamiast tradycyjnych kluczy szyfrujących, malware używa unikalnego, tajnego "promptu" (polecenia dla AI) do zaszyfrowania plików. Aby odzyskać dane, ofiara musiałaby odgadnąć dokładny prompt, co jest praktycznie niemożliwe. Projekt ten, choć czysto badawczy, pokazuje, jak cyberprzestępcy mogą w przyszłości wykorzystywać technologię AI do tworzenia nowych, trudniejszych do zwalczenia zagrożeń.

Źródło: BleepingComputer

4. NOWE PRÓBY OSZUSTW I SCAMÓW

SMS z linkiem do Telegrama to oszustwo, a nie oferta pracy

CERT Orange Polska ostrzega przed nową kampanią smishingową, w której oszuści wysyłają wiadomości SMS z fałszywą ofertą pracy. Wiadomość zawiera link, który przekierowuje ofiarę do komunikatora Telegram, gdzie rzekomy rekruter kontynuuje rozmowę. Celem oszustów jest wyłudzenie danych osobowych lub nakłonienie do zainstalowania złośliwej aplikacji pod pretekstem weryfikacji. Zawsze należy z dużą ostrożnością podchodzić do ofert pracy otrzymywanych w ten sposób.

Źródło: CERT Orange Polska

Oszuści tworzą fałszywe strony Delta i AMC, aby kraść kryptowaluty

Wykryto nową kampanię phishingową, w której cyberprzestępcy tworzą fałszywe strony internetowe podszywające się pod znane marki, takie jak linie lotnicze Delta czy sieć kin AMC. Na stronach tych promowane są rzekome airdropy (darmowe rozdania) kryptowalut lub tokenów NFT. W rzeczywistości, celem jest nakłonienie ofiar do podłączenia swoich portfeli kryptowalutowych, co pozwala oszustom na kradzież wszystkich zgromadzonych w nich środków.

Źródło: HackRead

Hakerzy wykorzystują zaufanie i e-maile tworzone przez AI do dystrybucji malware

Nowy raport firmy Proofpoint pokazuje, jak atakujący wykorzystują sztuczną inteligencję do tworzenia wysoce spersonalizowanych i przekonujących e-maili phishingowych w celu dystrybucji oprogramowania do zdalnego dostępu ScreenConnect. Hakerzy najpierw przejmują kontrolę nad skrzynką pocztową ofiary, a następnie używają AI do analizy wcześniejszych konwersacji i tworzenia wiadomości, które idealnie naśladują styl pisania i kontekst rozmowy. Takie wiadomości, wysyłane do kontaktów ofiary, mają znacznie większą szansę na oszukanie odbiorcy.

Źródło: SecurityWeek

Jak zwykle liczę na Wasze komentarze i uwagi, które pozwolą mi jeszcze lepiej dobierać artykuły i ciekawostki z dziedziny cyberbezpieczeństwa.

Do grafiki tytułowej wykorzystałem pracę Gerd Altmann z Pixabay

Hello lesiopm2!

It's nice to let you know that your article will take 13th place.

Your post is among 15 Best articles voted 7 days ago by the @hive-lu | King Lucoin Curator by szejq

You receive 🎖 0.1 unique LUBEST tokens as a reward. You can support Lu world and your curator, then he and you will receive 10x more of the winning token. There is a buyout offer waiting for him on the stock exchange. All you need to do is reblog Daily Report 770 with your winnings.

Buy Lu on the Hive-Engine exchange | World of Lu created by szejq

STOPor to resume write a wordSTART